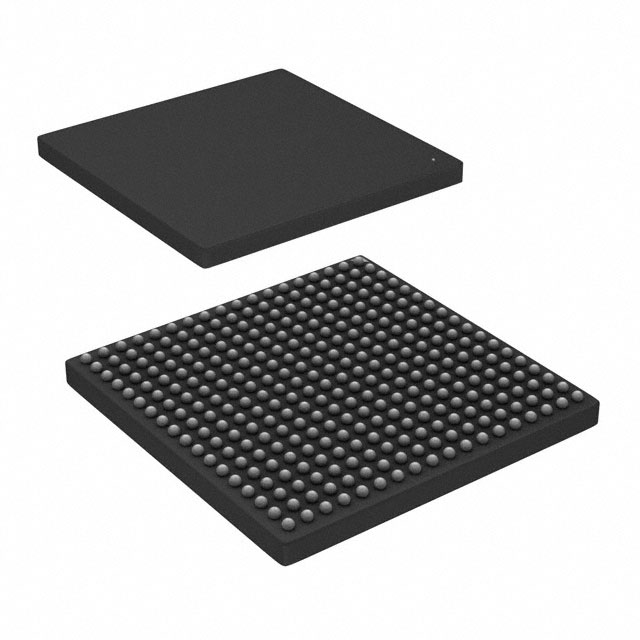

IC FPGA 520 I/O 1517FCBGA XCVU3P-2FFVC1517E مكونات ic دوائر رقائق إلكترونية جديدة ومبتكرة بقعة واحدة شراء خدمة BOM

سمات المنتج

| يكتب | وصف |

| فئة | الدوائر المتكاملة (ICs)مغروس |

| MFR | ايه ام دي زيلينكس |

| مسلسل | Virtex® UltraScale+™ |

| طَرد | صينية |

| الحزمة القياسية | 1 |

| حالة المنتج | نشيط |

| عدد المختبرات/المراكز التجارية | 49260 |

| عدد العناصر المنطقية/الخلايا | 862050 |

| إجمالي بتات ذاكرة الوصول العشوائي | 130355200 |

| عدد الإدخال/الإخراج | 520 |

| الجهد – العرض | 0.825 فولت ~ 0.876 فولت |

| نوع التركيب | سطح جبل |

| درجة حرارة التشغيل | 0 درجة مئوية ~ 100 درجة مئوية (تي جي) |

| الحزمة / القضية | 1517-BBGA، FCBGA |

| حزمة جهاز المورد | 1517-FCBGA (40×40) |

| رقم المنتج الأساسي | XCVU3 |

ما مدى أهمية قابلية البرمجة للجيل القادم من الأجهزة الأمنية؟

أصبحت الرقمنة والأتمتة الآن اتجاهًا عالميًا.في أعقاب الوباء، انتقلت الخدمات في جميع القطاعات إلى الإنترنت، ومع التنفيذ السريع للعمل من المنزل، أصبح الناس يعتمدون أكثر فأكثر على الاتصال بالإنترنت في عملهم وحياتهم.

ومع ذلك، مع استمرار زيادة عدد المستخدمين والأجهزة المتصلة وزيادة تنوع الوظائف والاحتياجات، تصبح بنية النظام معقدة بشكل متزايد ويتوسع نطاق وظائف النظام، مما يؤدي إلى عدد كبير من المخاطر المحتملة.ونتيجة لذلك، يعد التوقف عن العمل أمراً شائعاً، وكثيراً ما تتصدر "الأعطال" العناوين الرئيسية.

تستكشف الورقة البيضاء لـ Xilinx WP526، أهمية قابلية البرمجة في أجهزة أمان الجيل التالي، بنيات جدار الحماية المتعددة والجمع بين المرونة وقابلية التكوين لأجهزة Xilinx التكيفية وعروض IP والأدوات الخاصة بها لتحسين أداء معالجة الأمان بشكل كبير.

تستمر الأجهزة الأمنية في التطور

يستمر الجيل التالي من تطبيقات أمان الشبكة في التطور ويخضع لتحول معماري من النسخ الاحتياطي إلى التطبيقات المضمنة.مع بدء نشر شبكات الجيل الخامس والزيادة الهائلة في عدد الأجهزة المتصلة، هناك حاجة ملحة للمؤسسات لإعادة النظر في البنية المستخدمة لتطبيقات الأمان وتعديلها.تعمل متطلبات إنتاجية 5G وزمن الوصول على تحويل شبكات الوصول، بينما تتطلب في الوقت نفسه أمانًا إضافيًا.يقود هذا التطور التغييرات التالية في أمان الشبكة.

1. إنتاجية أمان L2 (MACSec) وL3 أعلى.

2. الحاجة إلى التحليل القائم على السياسات على جانب الحافة/الوصول

3. يتطلب الأمان القائم على التطبيقات إنتاجية واتصالًا أعلى.

4. استخدام الذكاء الاصطناعي والتعلم الآلي للتحليلات التنبؤية وتحديد البرامج الضارة

5. تنفيذ خوارزميات التشفير الجديدة التي تقود تطوير التشفير ما بعد الكمي (QPC).

إلى جانب المتطلبات المذكورة أعلاه، يتم اعتماد تقنيات الشبكات مثل SD-WAN و5G-UPF بشكل متزايد، الأمر الذي يتطلب تنفيذ تقطيع الشبكة والمزيد من قنوات VPN وتصنيف أعمق للحزم.في الجيل الحالي من تطبيقات أمان الشبكة، تتم معالجة معظم أمان التطبيقات باستخدام برنامج يعمل على وحدة المعالجة المركزية (CPU).على الرغم من زيادة أداء وحدة المعالجة المركزية من حيث عدد النوى وقوة المعالجة، إلا أن متطلبات الإنتاجية المتزايدة لا تزال غير قابلة للحل من خلال تطبيق برمجي خالص.

تتغير متطلبات أمان التطبيقات المستندة إلى السياسات باستمرار، لذا فإن معظم الحلول الجاهزة المتوفرة يمكنها فقط التعامل مع مجموعة ثابتة من رؤوس حركة المرور وبروتوكولات التشفير.نظرًا لهذه القيود المفروضة على البرامج والتطبيقات الثابتة المستندة إلى ASIC، توفر الأجهزة المرنة والقابلة للبرمجة الحل الأمثل لتنفيذ أمان التطبيقات المستندة إلى السياسة وتحل تحديات زمن الاستجابة للبنى الأخرى المستندة إلى NPU القابلة للبرمجة.

تتمتع شركة SoC المرنة بواجهة شبكة معززة بالكامل، وعنوان IP مشفر، ومنطق وذاكرة قابلين للبرمجة لتنفيذ الملايين من قواعد السياسة من خلال معالجة التطبيقات ذات الحالة الثابتة مثل TLS ومحركات بحث التعبير العادي.